Acronis отчита 464% нарастване на атаките по електронна поща за полугодието

Киберпрестъпниците експлоатират AI (изкуствен интелект), рансъмуер атаките са постоянна опасност, значително се увеличават крадците на данни. Това са част от констатациите на глобаления лидер в киберзащитата Acronis, оповестени в неговия най нов доклад за киберзаплахите за полугодието: „От иновации към риск: управление на въздействията от кибератаките, базирани на AI”. Задълбоченото проучване е базирано на данни, събрани от над 1 милион крайни устройства по света. То осигурява цялостен обзор на еволюиращия пейзаж в киберсигурността. Анализът разкрива тенденция на нарастване на използването на генеративни системи с изкуствен интелект – такива като ChatGPT – от страна на киберпрестъпниците с цел създаване на злонамерено съдържание и реализиране на сложни атаки.

Докладът за заплахите, който се изготвя два пъти всяка година, очертава рансъмуера като доминиращ риск за малкия и средния бизнес. И макар че броят на новите варианти на рансъмуер продължава да намалява, сериозността на рансъмуер атаките остава значителна, отбелязват от Acronis. Според тях също толкова тревожна тенденция е нарастването на популярността и привлекателността на крадците на данни – инструменти, които използват откраднати идентификационни данни, за да осигурят неоторизиран достъп до чувствителна информация.

„Обемът на заплахите през 2023 г. се е увеличил в сравнение с предходната година, което е знак, че престъпниците разгръщат дейността си в мащаб и усъвършенстват начина, по който компрометират системите и изпълняват атаките“, каза Кандид Вюст, вицепрезидент по изследванията в Acronis. „За да се справят с динамичния пейзаж в света на киберзаплахите, организациите се нуждаят от гъвкави, всеобхватни, унифицирани решения за сигурност, които да осигуряват необходимата цялостна видимост за пълноценно разбиране на атаките, опростяват контекста и осигуряват ефикасно отстраняване на всяка заплаха, независимо дали става дума за злонамерен софтуер, за уязвимост или каквото и да е друго, чиято класификация попада по средата.”

Фишингът е основният метод, който престъпниците използват, за да се доберат идентификационни данни за вход, според констатациите на доклада. Само през първата половина на 2023 г. броят на фишинг-атаките, базирани на имейл, е нараснал с 464% в сравнение с 2022 г. За всяка организация броят на атаките се увеличил с 24% за въпросния период от време. През първата половина на 2023 г., наблюдаваните от Acronis крайни устройства са отчели 15% увеличение на броя на файловете и URL адресите на база сканиран имейл. Киберпрестъпниците също така вече гребат с пълни шепи от процъфтяващия пазар на системи с изкуствен интелект, базирани на големи езикови модели (LLM), използвайки платформи за създаване, автоматизиране, мащабиране и подобряване на новите атаки чрез активно самообучение.

Пейзажът на кибератаките еволюира

Киберпрестъпниците намират все по-усъвършенствани подходи за атаките си. Те използват AI и съществуващия рансъмуер код, за да проникват по-дълбоко в системите на жертвите и да извличат чувствителна информация, отбелязват от Acronis. Създаденият от AI злонамерен софтуер майсторски убягва на технологиите за засичане и разкриване, налични в традиционните антивирусни модели. Така публично оповестените случаи на рансъмуер експлодираха в сравнение с миналата година. Наблюдаваните от Acronis крайни устройства събират ценни данни за това как работят киберпрестъпниците и помагат да се разпознае как някои атаки са станали по-интелигентни, по-усъвършенствани и по-трудни за откриване.

Стъпвайки на обширни изследвания и анализи, основните констатации от доклада гласят:

- Acronis е блокирала почти 50 милиона URL адреса в крайни устройства през първото тримесечие на 2023 г., което представлява 15% увеличение спрямо четвъртото тримесечие на 2022 г.

- Налице са 809 публично споменати случая на рансъмуер през първото тримесечие на 2023 г. – с 62% скок през март спрямо средномесечните 270 случая.

- През първото тримесечие на 2023 г. 30,3% от всички получени имейли са спам, а 1,3% съдържат злонамерен софтуер или фишинг връзки.

- Всеки къс зловреден софтуер живее средно 2,1 дни в ИТ света, преди да изчезне. 73% от образците са регистрирани само по веднъж.

- Публичните AI модели се оказват неволен съучастник на престъпниците, които търсят уязвимости в изходния код, създават атаки и разработват схеми за нападение, които да преодоляват техниките за разпознаване и предотвратяване на измами – например чрез майсторски фалшификати.

Бандите на киберпрестъпниците прилагат фишинг, за да придобият идентификационни данни, съответно да изкопчат данни и пари, при което:

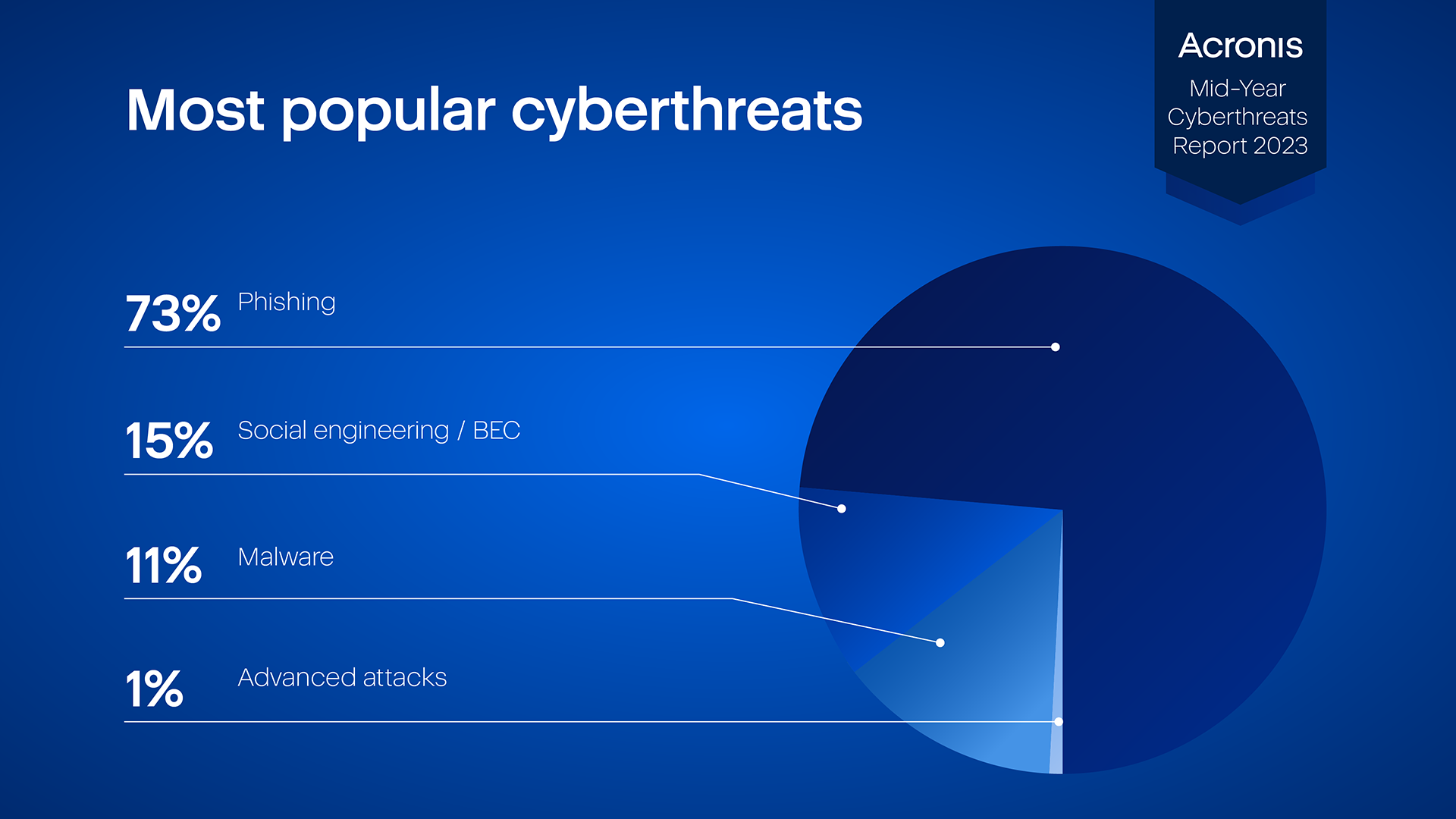

- Фишингът остава най-популярната форма за кражба на идентификационни данни, съставлявайки 73% от всички атаки. Компрометираните бизнес имейли (BEC) са на второ място с 15%.

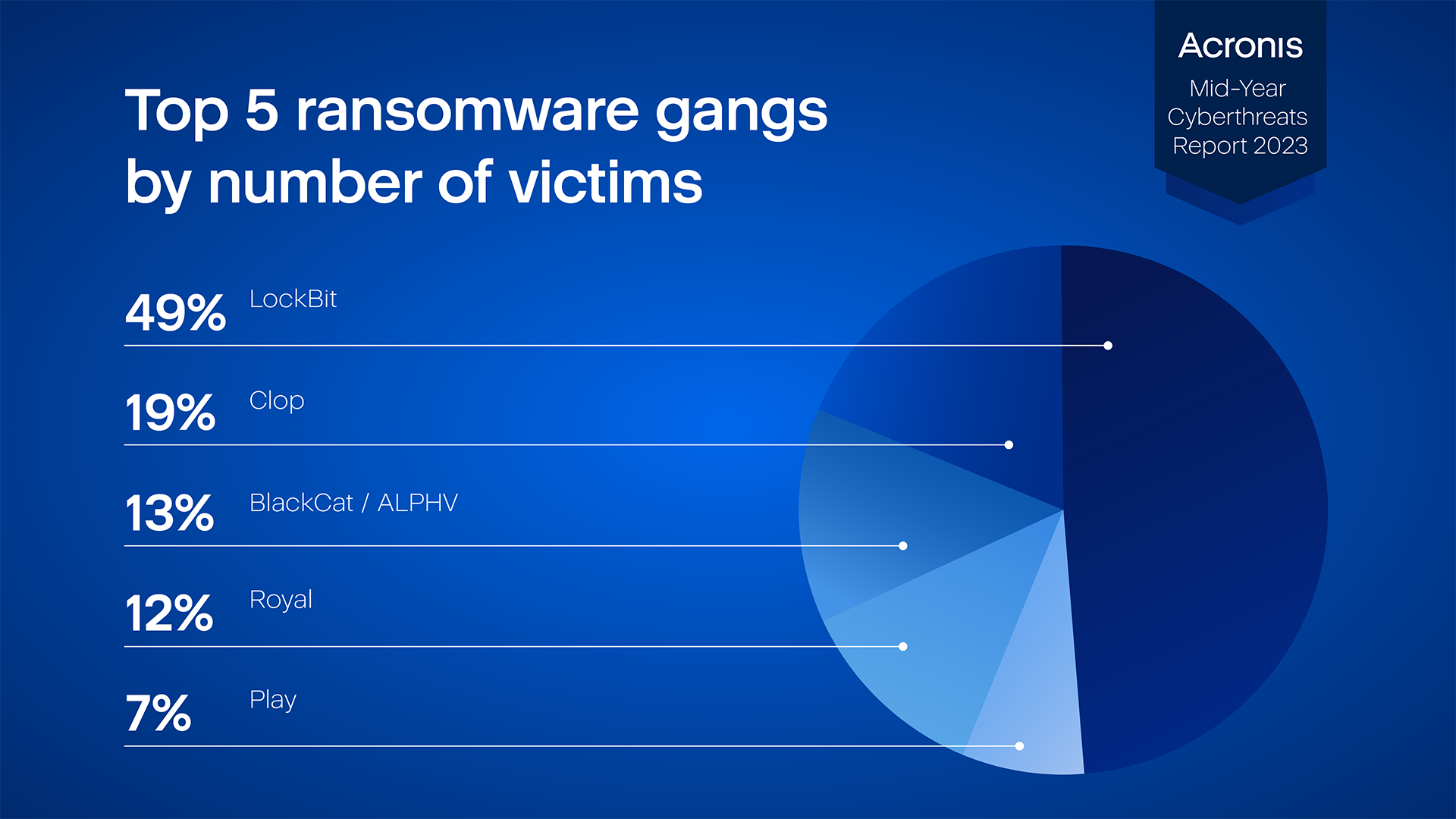

- Бандата LockBit е отговорна за най-големите пробиви на данни.

- Clop проби системата на доставчик на услуги за психично здраве, засягайки личните данни за повече от 783 000 лица, както и техните данни по HIPAA (американски федерален закон за стандарти за предпазване на чувствителната пациентска информация).

- BlackCat открадна от индийски индустриален производител повече от 2TB секретни военни данни, които включват лична информация на служители и клиенти.

- Vice Society компрометира 1200 сървъра и личната информация на 43 000 студенти, 4000 души академичен персонал и 1500 човека административен персонал в университета Дуисбург-Есен в Германия.

Пробивите показват кои с големите източници на безпокойство за сигурността

Традиционните методи за киберсигурност и липсата на действия позволяват на нападателите да осъществяват пробивите си, споделя докладът:

• Липсват силни решения за сигурност, които да са способни да откриват схемите за експлоатация на уязвимости от нулевия ден.

• Организациите често пъти не успяват да актуализират уязвимия софтуер навреме, дълго след като са налични корекции.

• Linux сървърите са обект на неадекватна защита срещу киберпрестъпниците, които все повече се насочват към този вид мишени.

• Не всички организации следват правилния протокол за архивиране на данни, включително правилото 3-2-1.

Имайки предвид всички тези тенденции, Acronis подчертава необходимостта от проактивни мерки за киберзащита. Стабилният гард, необходим за добра киберсигурност, изисква многопластово решение. То следва да съчетава средства за справяне със злонамерен софтуер, EDR, DLP, сигурност на електронната поща, оценяване на уязвимостите, управление на корекциите, RMM, възможности за бекъп. Използването на усъвършенствано решение, което да съчетава AI, машинно обучение и анализ на поведението, може да помогне за смекчаване на рисковете, породени от рансъмуер и крадци на данни. Чрез непрекъснати изследвания, разработки и сътрудничество с индустриални партньори, Acronis се старае да даде най-добрите възможности на хората и на бизнеса, предоставяйки на иновативни решения, които защитават срещу нововъзникващи киберзаплахи.

Линк към пълния доклад: https://www.acronis.com/en-us/resource-center/resource/acronis-mid-year-cyberthreats-report-2023/

За да научите повече за доклада и неговите открития, посетете публикацията в блога на Acronis.

Партньорите на Acronis, които се интересуват от обучение за киберзащита и програми за сертифициране, свързани с инструментите за сигурност на Acronis и най-новите киберзаплахи, могат да посетят https://www.acronis.com/en-us/academy/.

Ключови думи

ОЩЕ ОТ КАТЕГОРИЯТА

|

|

Коментари

Няма въведени кометари.